5 月 13 日消息,科技媒体 bleepingcomputer 昨日(5 月 12 日)发布博文,报道称华硕驱动管理工具 DriverHub 存在高危远程代码执行漏洞,恶意网站可利用该漏洞执行命令。

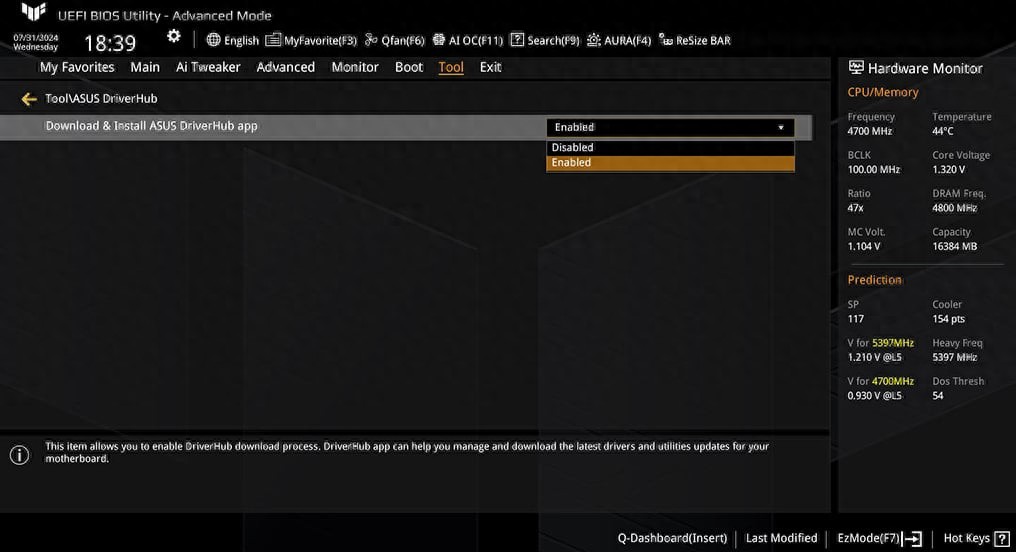

IT之家注:华硕 DriverHub 是一款官方驱动管理工具,通常在使用特定华硕主板首次启动系统时自动安装,该应用工具通过本地服务在端口 53000 上运行,定期检查驱动更新。

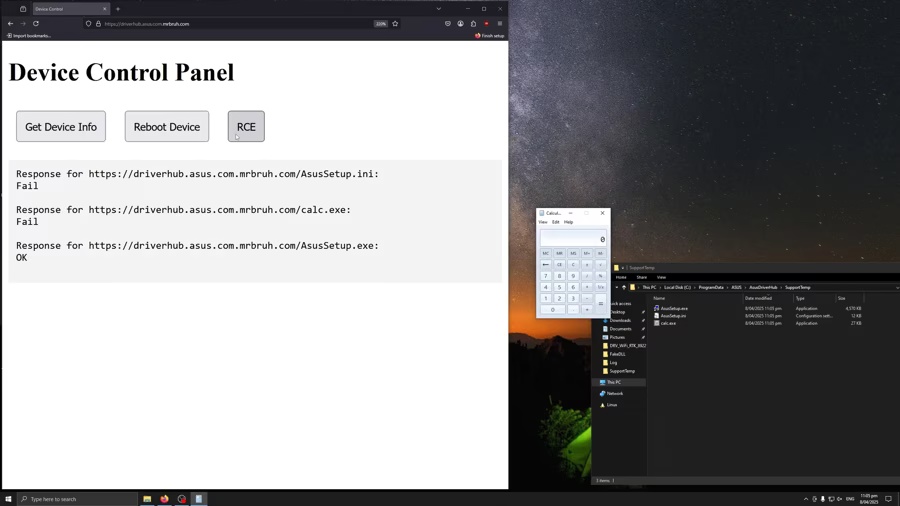

该服务本应通过检查 HTTP 请求的 Origin Header 来拒绝非“driverhub.asus.com”来源的请求,但验证机制存在缺陷,只要域名包含该字符串即可通过验证。

攻击者可诱导安装了 DriverHub 的用户访问恶意网站。网站会向本地服务(http://127.0.0.1:53000)发送“UpdateApp 请求”,并通过伪造 Origin Header(如“

driverhub.asus.com.mrbruh.com”)绕过验证。

攻击者可命令 DriverHub 从华硕官方下载门户获取合法的“AsusSetup.exe”安装程序,同时下载恶意的.ini 文件和.exe 载荷。合法安装程序以管理员权限静默运行,并根据.ini 文件配置启动恶意可执行文件。此外,DriverHub 未能删除签名验证失败的文件,进一步加剧了风险。

华硕于 2025 年 4 月 8 日收到研究人员的报告,并于 4 月 18 日发布修复补丁,华硕在安全公告中明确建议用户尽快更新 DriverHub 至最新版本,用户可通过打开软件并点击“立即更新”获取补丁。